MSHTML RCE (CVE-2021-40444)

После того, как эта ошибка была обнаружена и 7 сентября стала достоянием общественности, исследователи и аналитики безопасности начали обмениваться экспериментальными примерами того, как злоумышленник может использовать эксплойт. К сожалению, высокий уровень этой ошибки означает, что злоумышленники заметят и, скорее всего начнут использовать уязвимость.

Ошибка связана с компонентом MSHTML Microsoft Office, который помимо прочего может отображать страницы браузера в контексте документа Office. Воспользовавшись ошибкой, злоумышленник создает элемент управления ActiveX, а затем встраивает код в документ Office, который вызывает элемент управления ActiveX при открытии или предварительном просмотре документа.

В общих чертах, этапы атаки:

- Target получает документ Office .docx или .rtf и открывает его.

- Документ извлекает удаленный HTML-код с вредоносного веб-адреса.

- Вредоносный веб-сайт доставляет на компьютер жертвы CAB-архив.

- Эксплойт запускает исполняемый файл из .CAB (обычно с расширением .INF)

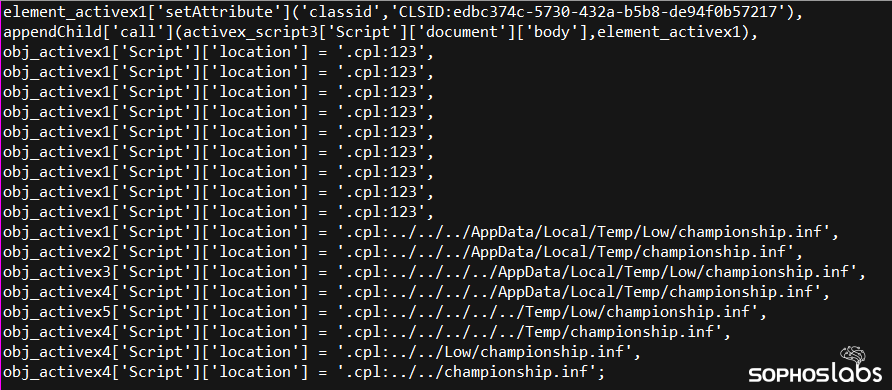

Пример кода взят из файла документа CVE-2021-40444

Если это звучит запутанно сложно, это действительно так: вредоносный сценарий использует встроенный обработчик файлов .cpl (Панель управления Windows), чтобы запустить файл с расширением .inf (который на самом деле является вредоносной .dll), извлеченным из файл .cab.

Некоторые исследователи не только создали функциональные эксплойты для проверки концепции (PoC), но и создали и опубликовали инструменты «компоновки», которые каждый может использовать для превращения документа Office в оружие. Исходная версия эксплойта использовала Microsoft Word. docx, но уже было замечено некоторые версии, в которых используются файлы. rtf.

Стало известно, что злоумышленники используют методы запуска не только файлов .exe, но и вредоносных файлов .dll с помощью rundll32. Нет оснований полагать, что эксплойт не расширит их диапазон и на другие типы документов Office.

Специалисты Sophos обобщили список того, что могут сделать сетевые администраторы для смягчения проблемы, которые Microsoft опубликовала в своих рекомендациях по ошибке, но единственный верный способ решить эту проблему - это установить обновление, которое заставит ее навсегда исчезнуть. Хотя Microsoft (как и все мы) услышала об ошибке только неделю назад, они приложили большие усилия, чтобы ускорить выпуск исправления для выпуска Patch Tuesday.

Между тем, учитывая то, что мы знаем о том, как эксплойт выглядит в целевой системе, команда Лаборатории Sophos усердно работала над разработкой новых сигнатур для обнаружения ряда известных примеров, а также поведенческих детекторов, которые должны помочь выявить новые варианты, которые, вероятно, будут появляются со временем. Они также, вероятно, будут обновляться со временем.

|

Подпись |

Что он обнаруживает |

|

Exp/ 2140444-А |

Вредоносный .docx с эксплойтом |

|

Troj / JSExp-W |

Удаленный HTML-код, доступный через .docx |

|

Troj / Cabinf-A |

Вредоносные .cab-архивы, загружаемые с помощью HTML |

|

Troj / Агент-BHRO и Troj / Агент-BHPO |

Исполняемые полезные данные внутри .cab |

|

Troj / DocDl-AEEP |

Вредоносные файлы .docx

|

|

Evade_26b |

Использовать поведение |

Открытая инфраструктура управления (OMI)

CVE-2021-38645, CVE-2021-38647, CVE-2021-38648 и CVE-2021-38649

OMI - это версия WMI от Microsoft с открытым исходным кодом, предназначенная для работы в системах Linux. В облачной службе Azure Microsoft автоматически устанавливает OMI, когда клиенты настраивают виртуальные машины для инструментов управления, таких как автоматическая конфигурация состояния Azure или конфигурация желаемого состояния Azure. Для локальной виртуальной машины или установки без операционной системы пользователи могут установить OMI вручную, добавив программное обеспечение из репозитория Github или установив расширение SCOM. Три ошибки допускают повышение привилегий, а четвертая позволяет злоумышленникам выполнять удаленное выполнение кода без проверки подлинности (RCE).

По состоянию на 17 сентября 2021 года Microsoft опубликовала дополнительное руководство по устранению этих уязвимостей, поскольку программное обеспечение может не обновляться автоматически во всех случаях, и уже существуют общедоступные PoC, и ботнет, похоже, использует ошибку в автоматическом режиме для установки криптовалюты, майнеры на уязвимых ВМ. Новые виртуальные машины, созданные в Azure, больше не будут уязвимыми, но пользователям придется вручную устанавливать обновления для установок SCOM и других расширений. Microsoft также рекомендует операторам виртуальных машин ограничить доступ к портам, обычно используемым OMI (1270 / tcp, 5985 / tcp и 5986 / tcp).

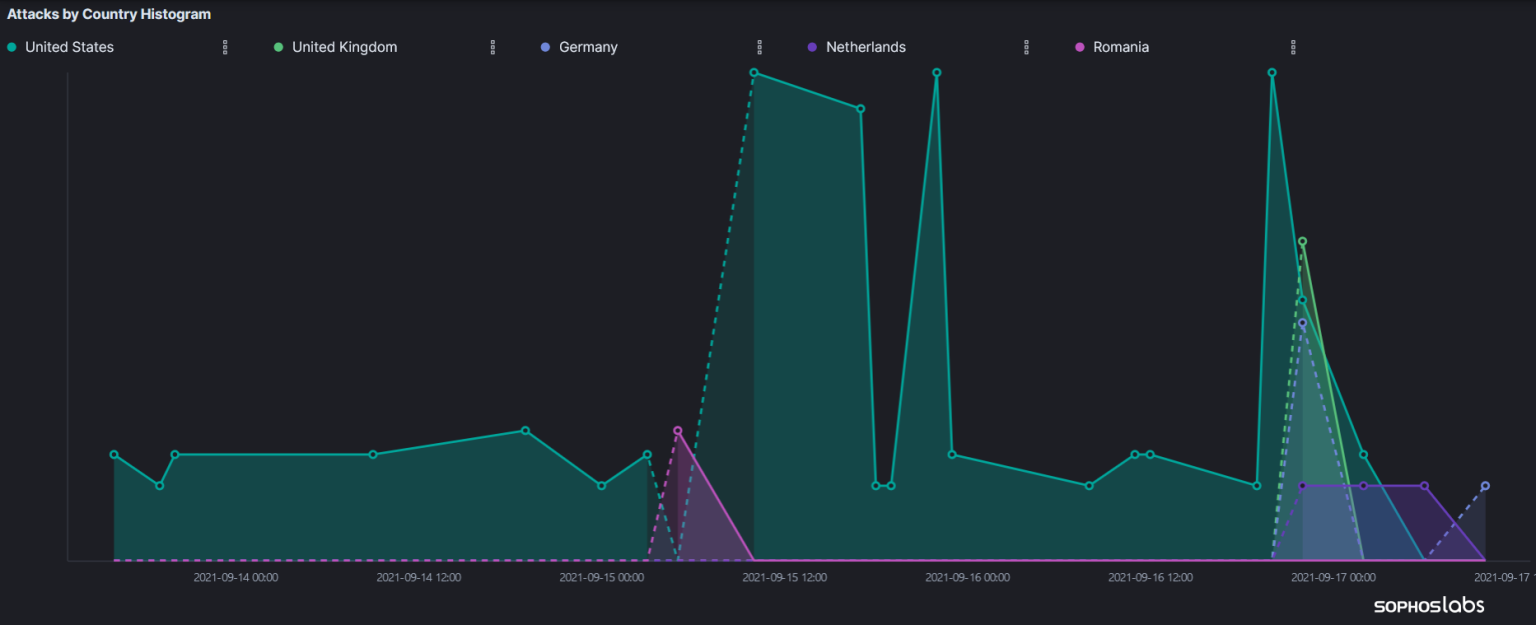

Сканирование TCP-портов, связанных с OMI, резко увеличилось в среду, на следующий день после обнаружения уязвимости Microsoft и Wiz.

Подсистема буферизации перенаправленных дисков Windows (RDBSS)

CVE-2021-36969, CVE-2021-38635, CVE-2021-38636, CVE-2021-36973

Этот драйвер присутствует во всех современных версиях Windows и действует как посредник для файловой системы и процессов ввода-вывода, которые хотят читать или записывать в файловую систему. Три из этих четырех уязвимостей могут привести к непреднамеренному раскрытию конфиденциальной информации, а четвертая - к повышению привилегий.

Драйвер файловой системы общего журнала Windows

CVE-2021-36955, CVE-2021-36963, CVE-2021-38633

Windows использует драйвер общей файловой системы журналов (CLFS) для сбора и управления журналами событий, созданными широким спектром приложений и системных процессов. Ошибки, влияющие на этот компонент, позволят злоумышленнику, гипотетически, повысить свои привилегии, предоставив себе дополнительные разрешения на внесение изменений в целевой компьютер. Поскольку этот драйвер существует во всех поддерживаемых в настоящее время версиях Windows, это вызывает особую озабоченность. Компания считает, что эти ошибки в среднем легче использовать, хотя пока они не видели доказательств такой активности.

Руководство по обнаружению

В дополнение к определенным статическим и поведенческим обнаружениям, перечисленным выше, Sophos выпустил следующие средства защиты от недавно обнаруженных уязвимостей:

|

CVE |

SAV |

|

CVE-2021-36963 |

Exp / 2136963-А |

|

CVE-2021-38633 |

Exp / 2138633-А |

|

CVE-2021-39836 |

Exp / 2139836-А |

Sophos будет обновлять эту таблицу по мере необходимости, добавляя дополнительные меры защиты или подписи, если это необходимо.

Никогда не стоит забывать главное правило - ваша безопасность в первую очередь зависит от вас. А если вам или вашей компании нужна помощь в вопросах кибербезопасности, то компания InfoTel может помочь вам разобраться c этой задачей и оставить заботы о защите ваших данных нашей команде профессионалов.

InfoTel – партнер Sophos в Украине, широкопрофильный системный интегратор комплексных телекоммуникационных и информационных решений, опыт внедрения с 2004 г.

По материалам компании Sophos